安全防护补丁已正式发布,微软官方更新了针对EternalBlue及CVE-2017-0199漏洞的修复补丁,一键即可修复受攻击的电脑,有需求的朋友请迅速下载安装!

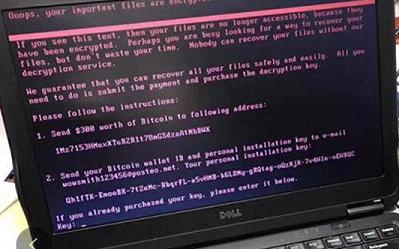

Petya勒索病毒简介:

在6月27日晚,欧洲遭遇了一波新型未知病毒的袭击,此病毒的传播方式与今年5月蔓延的WannaCry病毒极为相似。

目前,乌克兰是受影响最严重的国家,国内多家企业已遭受波及。

此外,俄罗斯(俄罗斯石油公司Rosneft)、西班牙、法国、英国(全球最大公司WPP)、丹麦(航运巨头APMoller-Maersk)、印度及美国(律师事务所DLAPiper)等国也不同程度地受到影响。

此前,国内安全公司确认该勒索病毒为Petya的变种,其传播方式与WannaCry相似,利用EternalBlue及OFFICEOLE机制漏洞(CVE-2017-0199)进行扩散。

然而,卡巴斯基实验室的分析师表示,这一最新威胁并非先前报道的Petya勒索软件的变种,而是一种全新、前所未见的勒索软件。

尽管该勒索软件在字符串上与Petya有相似之处,但其功能却截然不同,因而被命名为ExPetr。

安全防护补丁:

1、腾讯云用户请确保已安装并启用云镜主机保护系统,云镜能够对大量主机进行集中管理,实施补丁修复和病毒监测。

2、更新针对EternalBlue及CVE-2017-0199的漏洞补丁。

3、终端用户可利用电脑管家进行查杀与防护。

传播方式:

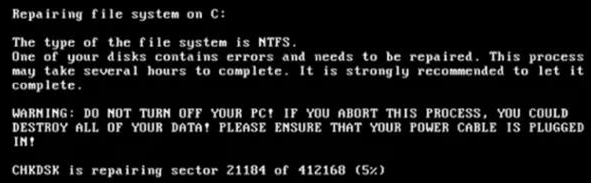

360首席安全工程师郑文彬指出,此次新爆发的病毒具备全自动化攻击能力,即便电脑已打齐补丁,仍有可能被内网其他机器渗透感染。

根据360的威胁情报,部分用户收到了一封附件名为“Order-20061017.doc”的邮件,该邮件的附件为利用CVE-2017-0199漏洞的恶意文件,一旦漏洞被触发,便会从“http://french-cooking.com/myguy.exe”下载恶意程序并执行。

外部威胁情报显示,该勒索软件正是通过该恶意程序最早扩散。

分析表明,病毒作者极有可能入侵了乌克兰的专用me-doc,以便进行初步传播。他们将病毒程序伪装成me-doc的升级程序发送给用户。

由于这是乌克兰官方所要求的,因此乌克兰大量基础设施、政府、银行以及大型企业均受到了攻击,其他与乌克兰有业务往来的投资者和企业同样遭受波及,这展示了此次勒索病毒变种在针对性上的特征,特别是聚焦于有报税需求的企业单位,契合了勒索病毒的盈利特点。

根据监测中心的观察,此次国内出现的勒索病毒新变种主要通过内网渗透进行攻击,即利用“管理员共享”功能来攻击内网其他机器,其杀伤力较已被广泛重视的“永恒之蓝”漏洞更为显著。

Petya勒索病毒安全防护补丁相关下载

- 查看详情 Matlab7.0下载 中文 2025-10-26

- 查看详情 云糕工具箱(集成多种计算机工具) 中文 2025-10-26

- 查看详情 UOS(统一操作系统) 中文 2025-10-26

Petya勒索病毒安全防护补丁相关文章